जो लोग टर्मिनल को नहीं समझते हैं, वे अक्सर इस डर से इसका उपयोग करने से डरते हैं कि वे अपने आदेश को गड़बड़ कर सकते हैं और अपने कंप्यूटर को क्रैश कर सकते हैं। जो लोग टर्मिनल को बेहतर जानते हैं वे जानते हैं कि ऐसा नहीं है - आमतौर पर टर्मिनल सिर्फ एक त्रुटि का उत्पादन करेगा। लेकिन क्या वास्तव में कमांड हैं जो आपके कंप्यूटर को क्रैश करेंगे?

क्या आप वास्तव में अपने कंप्यूटर को क्रैश करने के लिए टर्मिनल का उपयोग कर सकते हैं?

चेतावनी: आप डेटा खो सकते हैं यदि आप ये टाइप करते हैं या पेस्ट पेस्ट करते हैं, विशेष रूप से

जवाबों:

कंप्यूटर को क्रैश करने का एक तरीका तथाकथित फोर्क-बम को अंजाम देना है ।

आप इसे यूनिक्स-साइटम द्वारा निष्पादित कर सकते हैं:

:(){ :|: & };:यह एक कमांड है जो पुनरावर्ती स्पॉन प्रक्रियाओं को तब तक करेगा जब तक कि ओएस इतना व्यस्त न हो कि वह किसी भी कार्रवाई का जवाब नहीं देगा।

;एक के साथ प्रतिस्थापित करता है &और आप एक ही समय में सभी फ़ाइलों और फोर्क बम को हटाने के लिए मिलते हैं, और देखते हैं कि पहले सिस्टम को कौन तोड़ता है!

यकीन नहीं होता कि आप 'कंप्यूटर को क्रैश करने' के बारे में क्या कहते हैं - अगर आप इसे 'अनुपयोगी कंप्यूटर को प्रस्तुत करना' कहेंगे, तो हाँ। निश्चित रूप से यह सब एक एकल आवारा आदेश है - बस एक पल जहां आप स्पष्ट रूप से नहीं सोच रहे हैं कि आप क्या कर रहे हैं, उसी तरह जब आप बिना सोचे-समझे बोलते हैं, और क्षति अपार और लगभग तत्काल हो सकती है। क्लासिक उदाहरण:

$ sudo rm -rf /यदि आप उस आदेश को केवल एक सेकंड के लिए भी चलाते हैं, तो यह आपके सिस्टम को पर्याप्त रूप से मिटा देने के लिए इसे अनबूटे, और संभवतः अपरिवर्तनीय डेटा हानि का कारण बना सकता है। यह मत करो।

-rअर्थ है किसी निर्देशिका में फ़ाइलों को पुन: हटाना। -f"बल" का अर्थ है कि किसी भी फ़ाइल की अनुमति की परवाह किए बिना पुष्टि न करें। /फाइलसिस्टम की रूट डाइरेक्टरी है, जिसका अर्थ है कि यह कुछ भी और सभी चीजों को नष्ट कर देगा, सिवाय शायद कुछ विशेष फाइलें जो विशिष्ट फाइलों के रूप में व्यवहार नहीं करती हैं। इसके अलावा, आपके पास एक संक्षिप्त कमांड खोजने में बहुत कठिन समय होगा जो आपके सिस्टम को रूट / व्यवस्थापक अनुमतियों के बिना क्रैश कर देगा।

rm -rf /कुछ समय पहले कोशिश की , और rmकहा कि यदि आप जड़ को हटाना चाहते हैं, तो इस तरह के और इस तरह के झंडे का उपयोग करें। कोई डेटा नहीं खो गया था। ऐसा लगता है कि आँख बंद करके चलने से अब सुरक्षा सुरक्षा है rm -rf /।

rm -rf वास्तव में एक कानूनी के समान है, जो वास्तव में गलत हो गया है: /

मान लीजिए कि आपको नहीं पता कि आपका क्या करना है और कुछ हार्ड ड्राइव का बैकअप लेने का प्रयास करना है

dd if=/dev/disk1 of=/dev/disk2 यदि आप उन लोगों को मिलाते हैं (स्विच यदि और), तो यह पुराने डेटा के साथ ताज़ा डेटा को अधिलेखित कर देगा, कोई सवाल नहीं पूछा गया।

इसी तरह के मिश्रण अप संग्रह के बर्तनों के साथ हो सकते हैं। और स्पष्ट रूप से अधिकांश कमांड लाइन उपयोगिताओं के साथ।

यदि आप किसी एक पात्र के मिश्रण का उदाहरण चाहते हैं जो आपके सिस्टम को क्रैश कर देगा, तो इस परिदृश्य पर एक नज़र डालेंगे: आप वर्तमान निर्देशिका की सभी फ़ाइलों को एक दूसरे में ले जाना चाहते हैं:

mv -f ./* /path/to/other/dirआइए इस तथ्य को स्वीकार करें कि आपने ./वर्तमान निर्देशिका को निरूपित करने के लिए उपयोग करना सीखा । (I do) यदि आप डॉट को छोड़ देते हैं, तो यह आपकी सभी फाइलों को स्थानांतरित करना शुरू कर देगा । अपने सिस्टम फ़ाइलों सहित। आप भाग्यशाली हैं कि आपने यह सूद नहीं लिया। लेकिन अगर आप कहीं पढ़ते हैं कि 'sudo -i' के साथ आपको फिर से sudo में लिखना नहीं पड़ेगा, तो आप अभी रूट के रूप में लॉग इन हैं। और अब आपका सिस्टम आपकी आंखों के सामने खुद खा रहा है।

लेकिन फिर से मुझे लगता है कि कचरा के साथ मेरी कीमती कोड फ़ाइलों को अधिलेखित करने जैसा सामान है, क्योंकि मैंने एक चरित्र को गड़बड़ कर दिया है या क्योंकि मैंने मापदंडों के क्रम को मिलाया है, अधिक परेशानी है।

मान लीजिए कि मैं कोडांतरक कोड की जाँच करना चाहता हूँ जो gcc उत्पन्न कर रहा है:

gcc -S program.c > program.sमान लीजिए कि मेरे पास पहले से ही एक कार्यक्रम है। मैं टीएबी पूरा करने का उपयोग करता हूं। मैं जल्दी में हूं और दो बार TAB को भूल जाऊंगा:

gcc -S program.c > program.cअब मेरे पास अपने program.c में कोडांतरक कोड है और अब कोई c कोड नहीं है। जो कम से कम कुछ के लिए एक वास्तविक झटका है, लेकिन दूसरों के लिए यह शुरू-से-खरोंच-समय है।

मुझे लगता है कि ये वही हैं जो असली "नुकसान" का कारण बनेंगे। अगर मेरा सिस्टम क्रैश होता है तो मुझे वास्तव में परवाह नहीं है। मुझे अपने डेटा के खो जाने की परवाह होगी।

दुर्भाग्य से ये गलतियां हैं जिन्हें तब तक करना होगा जब तक आप उचित सावधानी के साथ टर्मिनल का उपयोग करना नहीं सीखते।

gcc program.c -o program.cटैब पूर्णता के लिए धन्यवाद के उपयोग पर काम कर रहा था । मैंने उसके बाद संस्करण नियंत्रण का धार्मिक रूप से उपयोग करना सीखा।

कर्नेल घबराहट के कारण दुर्घटनाग्रस्त होने वाले अन्य उत्तरों की तुलना में दुर्घटनाग्रस्त होने का एक और अधिक कारण है:

sudo dtrace -w -n "BEGIN{ panic();}"( यहां से लिया गया कोड और Apple के अपने दस्तावेज में भी पाया गया )

आप भी कोशिश कर सकते हैं:

sudo killall kernel_taskमैंने यह सत्यापित नहीं किया है कि दूसरा वास्तव में काम करता है (और मेरा इरादा नहीं है क्योंकि मेरे पास वास्तव में अभी कुछ काम खुला है)।

No matching processes were found

dtrace: system integrity protection is on, some features will not be available dtrace: description 'BEGIN' matched 1 probe dtrace: could not enable tracing: Permission denied

dtraceकि एसआईपी द्वारा प्रभावी ढंग से किया गया था।

kernel_taskयह एक सामान्य प्रक्रिया नहीं है। यह अमर है; इसे स्वयं की एक त्रुटि के माध्यम से नहीं मारा जा सकता है (और इसे केपी कहा जाएगा और पूरी मशीन को नीचे लाया जाएगा)। kernel_task's PID नाममात्र 0 है, लेकिन यदि आप उस kill(pid, sig)syscall को सप्लाई करते हैं , तो मैन पेज कहता है कि यदि pid0 0 के बराबर है, तो sigकॉलिंग प्रोसेस के प्रोसेस ग्रुप में हर प्रोसेस को भेजा जाता है। । तो आप बस kernel_taskएक संकेत भेजने में असमर्थ हैं ।

आधुनिक macOS आपकी मशीन को एक अनप्रोविलेड यूजर (यानी बिना उपयोग के ) के रूप में क्रैश करने के लिए वास्तव में कठिन बनाता है sudo, क्योंकि UNIX सिस्टम हजारों उपयोगकर्ताओं को संभालने के लिए हैं, जिनमें से कोई भी पूरे सिस्टम को तोड़ने की अनुमति नहीं देता है। इसलिए, शुक्र है, आमतौर पर आपको कुछ करने से पहले संकेत देना होगा कि आप अपनी मशीन को नष्ट कर देते हैं।

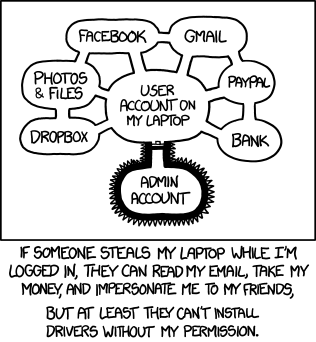

दुर्भाग्य से, यह सुरक्षा केवल सिस्टम पर ही लागू होती है। जैसा कि xkcd दिखाता है, बहुत सारी चीजें हैं जिनकी आप परवाह करते हैं कि सिस्टम इंटीग्रिटी प्रोटेक्शन, रूट विशेषाधिकार या पासवर्ड प्रोमोटर्स द्वारा संरक्षित नहीं है:

यदि आप सावधान नहीं हैं, तो, आपके द्वारा टाइप किए जा सकने वाले सामानों का टन बस आपके उपयोगकर्ता खाते और आपकी सभी फ़ाइलों को बर्बाद कर देगा। कुछ उदाहरण:

rm -rf ${TEMPDIR}/*। यह पूरी तरह से उचित लगता है, जब तक आपको एहसास नहीं होता है कि पर्यावरण चर वर्तनी हैTMPDIR।TEMPDIRआमतौर पर अपरिभाषित होता है, जो इसे बनाता हैrm -rf /। इसके बिना भीsudo, यह आपके द्वारा हटाए गए अनुमतियों को खुशी से हटा देगा, जिसमें आमतौर पर आपका संपूर्ण होम फ़ोल्डर शामिल होगा। यदि आप इसे लंबे समय तक चलने देते हैं, तो यह आपकी मशीन से जुड़ी किसी भी ड्राइव को भी कर देगा, क्योंकि आपके पास आमतौर पर उन लोगों के पास लिखने की अनुमति है।find ~ -name "TEMP*" -o -print | xargs rm।findआम तौर पर कुछ मानदंडों से मेल खाती फ़ाइलों का पता लगाएगा और उन्हें प्रिंट करेगा। इसके बिना-oआप क्या चाहते हैं और आपके द्वारा शुरू की गई प्रत्येक फ़ाइल को हटा देगाTEMP*( जब तक आपके पास पथ में स्थान नहीं है )। लेकिन,-oइसका मतलब "या" ("आउटपुट" नहीं है जैसा कि यह कई अन्य कमांड के लिए करता है!), जिससे यह कमांड वास्तव में आपकी सभी फाइलों को डिलीट कर देता है। ओह।ln -sf link_name /some/important/file। मुझे इस कमांड के लिए कभी-कभी गलत सिंटैक्स मिलता है, और यह बेकार की प्रतीकात्मक लिंक के साथ आपकी महत्वपूर्ण फ़ाइल को खुशी से लिख देगा।kill -9 -1आपके हर एक प्रोग्राम को मार देगा, आपको जल्दी से लॉग आउट करेगा और संभवतः डेटा हानि का कारण होगा।

findएक -deleteतर्क है जो पाइपिंग की तुलना में बहुत अधिक सुरक्षित हैxargs rm

ln -sfक्या कर सकता है ... और इससे कैसे उबरना है :-)

find -print0 | xargs -0फ़ाइल नाम में अजीब पात्रों को सुरक्षित रूप से संभालने के लिए उपयोग करना चाहिए ।

<whatever> | xargs echo <something>पहले उपयोग करें , पूर्वावलोकन करने के लिए कि xargs वास्तव में क्या कमांड चलाएगा। xargs इस बात का एक बड़ा उदाहरण है कि सीएलआई इतना शक्तिशाली क्यों है: आप एक साथ कई वस्तुओं, कई वस्तुओं पर एक ही बार में पास्करी पुष्टि और हाथ पकड़े बिना काम कर सकते हैं ... बस सुनिश्चित करें कि आप इसे वही करना चाहते हैं जो आप चाहते हैं।

एक और जो आप कर सकते हैं (जो मैंने पहले गलती से किया है) है:

sudo chmod 0 /यह आपके पूरे फाइल सिस्टम (जो सभी कमांड और प्रोग्राम का अर्थ है) को अस्वीकार्य करेगा ... रूट यूजर को छोड़कर। इसका मतलब है कि आपको सीधे रूट उपयोगकर्ता के रूप में लॉग इन करना होगा और फ़ाइल सिस्टम को पुनर्स्थापित करना होगा, लेकिन क्या आप उस sudoचीज़ के लिए कमांड (या किसी अन्य कमांड) तक पहुंचने में असमर्थ हैं । आप एकल-उपयोगकर्ता मोड में बूट करके, फ़ाइल सिस्टम को माउंट करने और पुनर्स्थापित करने से कमांड और फ़ाइलों तक पहुंच बहाल कर सकते हैं chmod 755 /।

यदि इसके साथ पुनरावृत्ति की जाती है chmod -R 0 /तो यह प्रणाली को अनुपयोगी बना देगा। उस बिंदु पर उचित फिक्स डिस्क अनुमतियों की मरम्मत के लिए रिकवरी विभाजन से डिस्क उपयोगिता का उपयोग करना है । यदि यह पुनरावर्ती रूप से चलाया गया था, तो आपके स्नैपशॉट या बैकअप फ़ाइल सिस्टम को पुनर्स्थापित करने के लिए बेहतर हो सकता है।

chmod 755 /आपके सिस्टम को असुरक्षित छोड़ देगा और सूक्ष्म तरीकों से टूट जाएगा। केवल पूर्ण पुनर्प्राप्ति chmod 0 /स्नैपशॉट पुनर्स्थापना, बैकअप पुनर्स्थापना और / या पुनर्स्थापित के माध्यम से है।

-Rध्वज का उपयोग नहीं करते हैं तब तक chmod पुनरावर्ती नहीं है - तो मैंने सोचा कि उपनिर्देशिका की अनुमतियां प्रभावित नहीं होंगी?

/प्रभावित होता है।

sudo chmod -R 700 /अगर मैं ऐसा कर लेता हूं, तो मुझे एक बार एक नया कंप्यूटर मिल जाएगा। हैरानी की बात है, यह एक खाली menubar और रिक्त डेस्कटॉप के साथ बूट हुआ, और समाप्त हुआ। कुछ और काम नहीं किया, लेकिन रिकवरी पार्टीशन की डिस्क यूटिलिटी रिस्टोर अनुमतियाँ वास्तव में लगभग सब कुछ सही सेट करने में कामयाब रहीं!

उत्तर जो कॉल sudoको अमान्य माना जाना चाहिए। ये पहले से ही सिस्टम के लिए प्रशासनिक पहुंच मानते हैं।

कोशिश करो perl -e 'exit if fork;for(;;){fork;}'। OSX के पास अब इससे बचाव हो सकता है। यदि आप टर्मिनल ऐप और सबप्रोसेस को समाप्त करना चाहते हैं, तो एक सेब का बुलबुला प्रस्तुत करता है, तो आप (लगभग) अच्छे हैं।

while true ; do cat /dev/zero > /dev/null & doneयह भी बहुत उपयोगी है, esp। आप नहीं है, तो perl।

for i in 1 2 3 4 ; do cat /dev/zero > /dev/null & doneबस एक अजीब सा सीपीयू लोड परीक्षण करेंगे। यह जांचने के लिए बहुत अच्छा है कि क्या आपके हीट और पंखे बराबर हैं।

ज़रूर, सुनिश्चित करें कि आपके पास एक बैकअप है और आपके द्वारा परवाह की गई किसी भी फ़ाइल को सहेजें, फिर टाइप करें halt

मान लें कि आप sudoरूट होने के लिए उपयोग करते हैं, तो मैक क्रैश हो जाएगा।

कमांड लाइन से सबसे बड़ा जोखिम डेटा हानि है। MacOS इंटरफ़ेस दशकों से लोगों को आश्चर्यचकित करने और उनके डेटा या सेटिंग्स या एप्लिकेशन को न दिखाने के लिए डिज़ाइन किया गया है। MacOS ग्राफिकल इंटरफ़ेस भी सीखने की अवस्था (एक खड़ी) को हटाने के लिए मौजूद है जो सुरक्षित और माहिर शेल स्क्रिप्टिंग है।

आप उन सुरक्षाओं को खो देते हैं जिसके कारण मैं टर्मिनल ऐप या ssh से शुरू होने वाले लोगों को सावधान करता हूँ। यदि आपके पास एक बैकअप है जो आप जानते हैं कि काम करता है और एक प्रदर्शन करने के लिए समय और आत्मविश्वास / कौशल है, तो आपको गोता लगाना चाहिए और सीखना चाहिए और चीजों को तोड़ना भी चाहिए।

sudo kill -9 -1 मैंने आकस्मिक रूप kill -9 -1से एक पर्ल-स्क्रिप्ट में प्रदर्शन किया , जो रूट के रूप में चल रहा था। वह उतना ही तेज था, जितना कि शक्ति-तार को खींचना। रिबूट पर, सर्वर ने एक फाइलसिस्टम-जांच की और ठीक से चलना जारी रखा।

मैंने sudo kill -9 -1कमांड पर उस कमांड को कभी नहीं आजमाया । यह काम नहीं कर सकता है, क्योंकि प्रक्रिया-आईडी "-1" का अर्थ है "सभी प्रक्रियाओं को मारें जो कि कॉलर के प्रक्रिया-समूह से संबंधित हैं"।

यकीन नहीं होता, अगर सूदो के साथ, इसका मतलब है कि init और सभी कर्नेल-सामान ... लेकिन अगर आप जड़ हैं, kill -9 -1तो निश्चित रूप से एक तत्काल रोक लगाएगा - ठीक वैसे ही जैसे पावर-कॉर्ड को खींचना। वैसे - लॉगफाइल्स में कुछ भी दिखाई नहीं देगा, क्योंकि वह कमांड पश्चिम में सबसे तेज हत्यारा है!

वास्तव में, ठीक होने के लिए, मैं हमारे सीसडिन्स के पास गया और उन्हें बताया, कि मैंने क्या किया है। उन्होंने एक हार्ड रिबूट किया, क्योंकि उस सर्वर (आरएचईएल 6) पर लॉग इन करने का कोई तरीका नहीं था।

एक kill -9 -1जड़ हर प्रक्रिया को मारती है, जो जड़ के रूप में चलती है। यानी sshd। इसने मुझे तुरंत लॉग आउट किया और किसी को भी दोबारा लॉग इन करने से रोका। Init द्वारा शुरू की गई कोई भी प्रक्रिया - init सहित, को मार दिया गया है, जब तक कि उन्होंने UID या GID को बदल नहीं दिया। यहां तक कि सीरियल कंसोल के माध्यम से प्रवेश करना किसी भी अधिक संभव नहीं था। ps -eaf | grep rootकुछ फैंसी प्रक्रियाओं को दिखाता है, जो कि यदि वे डिफ़ॉल्ट रूप से एक SIGKILL पर प्रतिक्रिया करते हैं, तो HD के लिए बुनियादी लेखन को बहुत अधिक रोक देगा।

मैं अपने लैपटॉप पर अब यह कोशिश नहीं करूंगा :-) मैं यह जानने के लिए पर्याप्त उत्सुक नहीं हूं, अगर एक kill -9 165([ext4-rsv-Convert]) वास्तव में HD को लिखना बंद कर देगा।

initसामान्य रूप से नहीं मार सकते हैं , लेकिन आप सभी गेटी और एसएसएच सत्रों को मार सकते हैं और मशीन को अनुपयोगी बना सकते हैं। एक मैजिक SysRq को एक साफ रिबूट के लिए अनुमति दी जानी चाहिए, लेकिन यह अक्सर केवल शक्ति-चक्र के लिए आसान होता है और एफएस पत्रिका पर भरोसा करता है :)

हां, आप अपने सिस्टम को पूरी तरह से नष्ट कर सकते हैं। sudoविशेष रूप से विशेषाधिकारों के साथ कुछ करना एक उदाहरण है जिसे पोस्ट किया गया है, चाहे वह कुछ वर्णों को भूल रहा हो जो टर्मिनल को आपके उद्देश्य से कुछ पूरी तरह से अलग करने का निर्देश देता है। इसके बजाय rmआईएनजी केवल 5 वर्ण का अंतर है। गलत जगह पर जगह बनाने से कुछ अलग भी हो सकता है। अन्य बार, प्रतीत होता है कि अच्छी तरह से अर्थ निर्देश इसमें दुर्भावनापूर्ण कोड हो सकता है। इंटरनेट पर कुछ लोग ओफ़्फ़सेटिंग कोड पर बहुत अच्छे हैं।//tmp/\*

ऐसे आदेश भी हैं जो html का उपयोग करके, फ़ॉन्ट आकार शून्य बनाया जा सकता है, इसलिए क्लिपबोर्ड पर कॉपी किए जाने पर कुछ पूरी तरह से सहज दिखने वाला, वास्तव में किसी के git रेपो को एक विश्वसनीय स्रोत के रूप में स्थापित कर सकता है और मैलवेयर डाउनलोड कर सकता है।

और ऐसे कमांड हैं जो आप शोषण करने के लिए खोल सकते हैं, या जो पूरी तरह से अच्छी तरह से इरादा हो सकता है, लेकिन महत्वपूर्ण फाइलों या कार्यक्रमों को हटा देता है या आपकी डिस्क को दूषित कर देता है। वास्तव में, गलत तरीके से टूल का उपयोग करना गलती से आपके बूट सेक्टर, या आपकी डिस्क के प्रमुख, या बहुत सारे अन्य मुद्दों के रूप में बुनियादी रूप से लिख सकता है।

कुछ कम विनाशकारी का एक उदाहरण जो पोस्ट नहीं किया गया है वह बाइनरी फ़ाइलों को खोल रहा है vi। यदि आपने कभी इसकी कोशिश की है, तो आप जानेंगे कि यह आपके टर्मिनल को उस बिंदु तक गड़बड़ कर सकता है जब तक कि यह अनुपयोगी न हो reset।

वैकल्पिक रूप से, ऐसे कमांड होते हैं जो आपकी मशीन को बंद कर देंगे, जैसे:

yes >> /dev/null & yes >> /dev/null & yes >> /dev/null & yes >> /dev/null & आप कोशिश कर सकते हैं कि एक, यह नुकसान करने वाला नहीं है, लेकिन यह आपके प्रोसेसर को तोड़ देगा, और आपको प्रत्येक प्रक्रिया को मारना होगा जिसे आपने देखा है।

कहा जा रहा है, कंप्यूटिंग में यह आमतौर पर लिया जाता है कि आप कुछ अंडे को तोड़ने के बिना एक आमलेट नहीं बना सकते। आपको टर्मिनल पर सतर्क रहना चाहिए, लेकिन एक ही तरीका है कि ओएस सीखने और अभ्यास करने से बेहतर हो सकता है।

reset, कि एक टर्मिनल को साफ कर देना चाहिए जिसमें बाइनरी आउटपुट प्रिंट किया गया है। या, बस एक नया TTY

resetचाल सीखने में नाय साल लग गए ! अधिक जानकारी के लिए: unix.stackexchange.com/questions/79684

मैं केवल बैश शुरुआती हूं, लेकिन आप थोड़ी देर के लिए सही हो सकते हैं; COMMAND करें; किया हुआ; अधिकांश लोग Ctrl + C की कोशिश करेंगे जो कमांड को रोक देगा, न कि बाहरी प्रक्रिया (ctrl + Z, जिसे तब मारना होगा)। मुझे लगता है कि अगर कमांड कुछ भारी ऑपरेशन है जैसे कि बड़ी संख्या को अपनी शक्ति से गुणा करना, जो आपके प्रतिद्वंद्वियों के साथ गड़बड़ कर सकता है। लेकिन वास्तव में, आधुनिक ओएस आमतौर पर इस तरह की गंदगी से बचाते हैं।

while true do cat /dev/zero > /dev/null & done

^C देगा , लेकिन यह पकड़े जाने में रुकावट के लिए बहुत तेजी से दोहराता है। नीचे पकड़े ^Cजाने से लूप टूट सकता है। टर्मिनल को बंद करना भी :)

निश्चित रूप से आप अभी भी टर्मिनल के साथ दर्ज किए गए कमांड का उपयोग करके सिस्टम क्रैश का कारण बन सकते हैं।

वर्षों से यह शायद सभी प्रकार की सीमाओं और सुरक्षात्मक उपायों के कारण लागू हो रहा है लेकिन मर्फी के समान कानून कहता है: "कुछ भी पर्याप्त रूप से सक्षम मूर्ख के लिए मूर्ख नहीं है।"

"कांटा बम" और वह सब rm -rfस्क्रिप्ट किडिज़ सामान यूनिक्स के लिए पूर्व में ज्ञात बातें हैं। मैक ओएस एक्स के साथ आप इसके जीयूआई उप-सिस्टम भागों ( WindowServerउल्लेख करने के लिए) या ओपनबीएसडी फ़ायरवॉल उर्फ की तरह कुछ और मज़ेदार हो सकते हैं PFजो कि ऐप्पल के इंजीनियर लाए थे, लेकिन 2008 की अपनी चीजों के बाद से अपडेट करने में कभी कामयाब नहीं हुए। PFकर्नेल में काम करता है इसलिए जब यह एक विचित्रता पकड़ता है तो समय आ जाता है कि Apple आपको बताए कि " आप घबराहट के कारण कंप्यूटर को पुनः आरंभ करें" या इस तरह से सामान।

इसका सबसे बुरा हिस्सा यह है कि आप कभी भी इस बात का अंदाजा नहीं लगा सकते हैं कि यह कहां-कहां-क्यों-कैसे घबराता है - क्योंकि Apple कोई सार्थक स्टैक नहीं देता है; आपके पास स्टैक फ्रेम के रिटर्न एड्रेस के केवल हेक्स नंबर हो सकते हैं।

यह थोड़ा अस्पष्ट है कि आप अपने कंप्यूटर को "क्रैश" से क्या मतलब है ... और उसके लिए कोई निश्चित सही उत्तर नहीं है, हालांकि अन्य उत्तरों में कुछ उपयोगी उदाहरण हैं। चूंकि आपका प्रश्न अधिक अस्पष्ट और सामान्य है, इसलिए मैं प्रश्न की प्रकृति पर ध्यान केंद्रित करना चाहता हूं और अधिक सामान्य उत्तर देना चाहता हूं।

जो लोग टर्मिनल को नहीं समझते हैं, वे अक्सर इस डर से इसका उपयोग करने से डरते हैं कि वे अपने आदेश को गड़बड़ कर सकते हैं और अपने कंप्यूटर को क्रैश कर सकते हैं

मुझे लगता है कि कमांड लाइन एक दोधारी तलवार है, और अक्सर बहुत तेज होती है। इसकी सबसे बड़ी ताकत नए उपयोगकर्ताओं के लिए इसकी सबसे बड़ी कमजोरी भी है: सीएलआई कार्यक्रम वही करते हैं जो आप कहते हैं, यह पूछे बिना कि क्या वास्तव में आपका मतलब है। वे अक्सर पुष्टि के लिए नहीं पूछते हैं, वे हाथ से पकड़े जाने या इंटरैक्टिव मदद नहीं देते हैं, और उनके विकल्प कम होते हैं, अक्सर उलट होते हैं, कभी-कभी पाठ-आधारित स्ट्रिंग्स को भ्रमित करते हैं। ध्यान दें कि वे कर रहे हैं आम तौर पर बहुत अच्छी तरह से प्रलेखित, एक बस के मैनुअल (जो लगभग हमेशा पढ़ने के लिए man <command you are about to run>) और समझने के लिए कि वे क्या आदेश पंक्ति क्या करेंगे चलाने के लिए जा रहे हैं समय लगता है।

ऑपरेशन का यह तरीका शक्तिशाली है - इसका मतलब है कि अनुभवी सीएलआई उपयोगकर्ता लंबी कमांड "पाइपलाइन" को तैयार कर सकते हैं जो एकल कमांड के साथ जटिल कार्य करते हैं। ऐसा इसलिए है क्योंकि कार्य यह नहीं पूछेगा कि "क्या आप निश्चित हैं?" हर कदम पर, यह वही करता है जो इसे बताया जाता है। लेकिन इस मोड से अपरिचित उपयोगकर्ता के लिए, और एक GUI के लिए उपयोग किया जाता है जहां ऑनलाइन मदद एक क्लिक दूर है, यह अपरिचित और डरावना है।

लेकिन क्या वास्तव में कमांड हैं जो आपके कंप्यूटर को क्रैश करेंगे?

क्या आप CLI का उपयोग करके अपने कंप्यूटर को "क्रैश" कर सकते हैं? शायद। यदि आप विनाशकारी आदेश का गलत तरीके से उपयोग करते हैं तो आप निश्चित रूप से डेटा हानि का कारण बन सकते हैं। ईजी के कई जवाब यहां दिए गए हैं rm, एक कमांड जो फाइलों को हटा देती है। जाहिर है, आप उस आदेश के साथ डेटा हानि का कारण बन सकते हैं, यह वही है जो कमांड को करने के लिए डिज़ाइन किया गया था।

जैसा कि अन्य उत्तरों में बताया गया है, आप अपनी मशीन को रेंडर करने के लिए कमांड लाइन का उपयोग कर सकते हैं। यह लगभग समय की अवधि के लिए अनुपयोगी है: आप पुष्टि के बिना बंद कर सकते हैं, बिना पुष्टि के अपने उपलब्ध संसाधनों का 100% उपयोग करने की प्रक्रिया का कारण बन सकते हैं, अपने सभी कार्यक्रमों को मार सकते हैं। या अपने फाइल सिस्टम को नष्ट कर। यदि आप वास्तव में चाहते थे, तो आप एक कर्नेल एक्सटेंशन को तैयार करने के लिए सीएलआई का उपयोग कर सकते हैं जो कर्नेल को घबराहट का कारण बनता है (जो कि "क्रैश" मैं सोच सकता हूं) के सबसे करीब है।

कमांड लाइन (टर्मिनल के माध्यम से पहुँचा) एक शक्तिशाली उपकरण है। अक्सर GUI की तुलना में टर्मिनल का उपयोग करके किसी समस्या को हल करना अधिक तेज़ होता है। कुछ समाधान केवल टर्मिनल कमांड का उपयोग करके उपलब्ध हैं। हालांकि, सीएलआई की कुंजी समझ है । यादृच्छिक कमांड निष्पादित न करें जो आप ऑनलाइन देखते हैं। मैन पेज पढ़ें और समझें कि कमांड क्या करते हैं। यदि आप अनिश्चित हैं, तो किसी से पूछें या उसे चलाने से पहले एक कमांड के बारे में अधिक जानें।