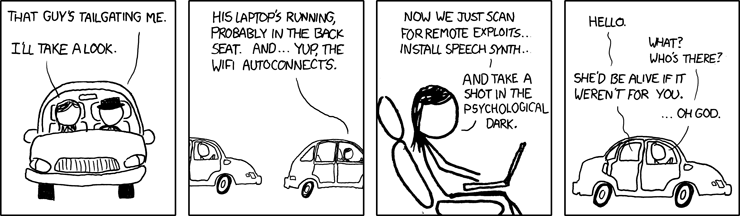

मैं सोच रहा था कि ऊपर वाला कैसे जाएगा? यानी आप कैसे होंगे

- अपने कंप्यूटर से एक वायरलेस नेटवर्क बनाएं? मुझे लगता है कि आप एक वायरलेस राउटर या किसी चीज़ का अनुकरण कर रहे होंगे, (और स्पष्ट रूप से इस उदाहरण में आप इसे "लिंकइस" नाम देना चाहेंगे ताकि लक्ष्य का लैपटॉप ऑटो-कनेक्ट हो जाए)

- उस नेटवर्क पर एक कंप्यूटर घुसपैठ करें और अपना काम करें?

मैं बिल्कुल एक कदम-दर-कदम या कुछ भी नहीं देख रहा हूं, लेकिन मुझे वास्तव में कोई सुराग नहीं है कि यह कैसे काम करेगा और (मैं आपको चेतावनी देता हूं: पी) मैं यहां एक विस्तृत विस्तृत उत्तर की तलाश में हूं।

(मुझे आशा है कि यह विषय पर है; बस मुझे इंगित करें कि कहां जाना है अगर नहीं। :)

कंप्यूटर से वायरलेस नेटवर्क बनाना आमतौर पर एड-हॉक नेटवर्क का निर्माण होता है, न कि इन्फ्रास्ट्रक्चर नेटवर्क का। इसलिए वे राउटर का अनुकरण नहीं करेंगे। कुछ वायरलेस कार्ड एक इन्फ्रास्ट्रक्चर प्रकार का नेटवर्क बनाने में सक्षम हो सकते हैं, लेकिन मैं किसी से अनजान हूं।

—

बॉब

@ मैंने उस बारे में सोचा, लेकिन जहां तक मुझे पता है कि अधिकांश कंप्यूटर एडहॉक को ऑटोकनेक्ट नहीं करेंगे। उदाहरण के लिए, मेरा कंप्यूटर असुरक्षित "लिंकसीज़" नेटवर्क को ऑटोकनेक्ट करता है, लेकिन जब मैं एडहॉक पास करता है "लिंक्स" नेटवर्क ऐसा नहीं करता है। तो जबकि एक तदर्थ सिद्धांत में काम कर सकता है, यह वास्तव में व्यवहार में काम नहीं करेगा ... सही?

—

थॉमस शील्ड्स

(जो किसी के लिए सोच रहा है, नहीं, मैं वास्तव में एक टेलगेटर या कुछ भी हैक करने की कोशिश नहीं कर रहा हूं, लेकिन 1. मैं विषय के बारे में अधिक जानना चाहता हूं और 2. यह एक भयानक शरारत करेगा)

—

थॉमस शील्ड्स

मुझे लगता है कि आपको आईटी सुरक्षा पर बेहतर परिणाम मिलेंगे।

—

cutrightjm

यह एसयू के लिए काफी ऑफ-टॉपिक है। यदि आपका लैपटॉप वाईफाई एपी मोड को सपोर्ट करता है, तो मैं इसे एक एसएसआईडी में सेट कर दूंगा, जो आमतौर पर अनअथेंटिकेटेड था, और यह कि पीड़ित आमतौर पर मैकडॉनल्ड्स या स्टारबक्स एसएसआईडी से जुड़ सकता है। जब आप इसके नियंत्रण में होते हैं, तब तक आप उनमें से बहुत से चक्रों तक पहुंच सकते हैं जब तक कि आपको एक आने वाला कनेक्शन नहीं मिल जाता।

—

पॉल